SEGURIDAD FÍSICA Y LÓGICA

GLOSARIO DE TÉRMINOS

A

E

GLOSARIO DE TÉRMINOS

A

Acceso: es el resultado positivo de una autentificación, para que el acceso dure un tiempo predeterminado, el servidor guarda en el cliente una cookie, esta permitirá que el usuario pueda entrar a su cuenta en el servidor hasta que esta caduque.

Acceso físico: Si alguien que desee atacar un sistema tiene acceso físico al mismo todo el resto de medidas de seguridad implantadas se convierten en inútiles. De hecho, muchos ataques son entonces triviales, como por ejemplo los de denegación de servicio; si apagamos una máquina que proporciona un servicio es evidente que nadie podrá utilizarlo. Otros ataques se simplifican enormemente.

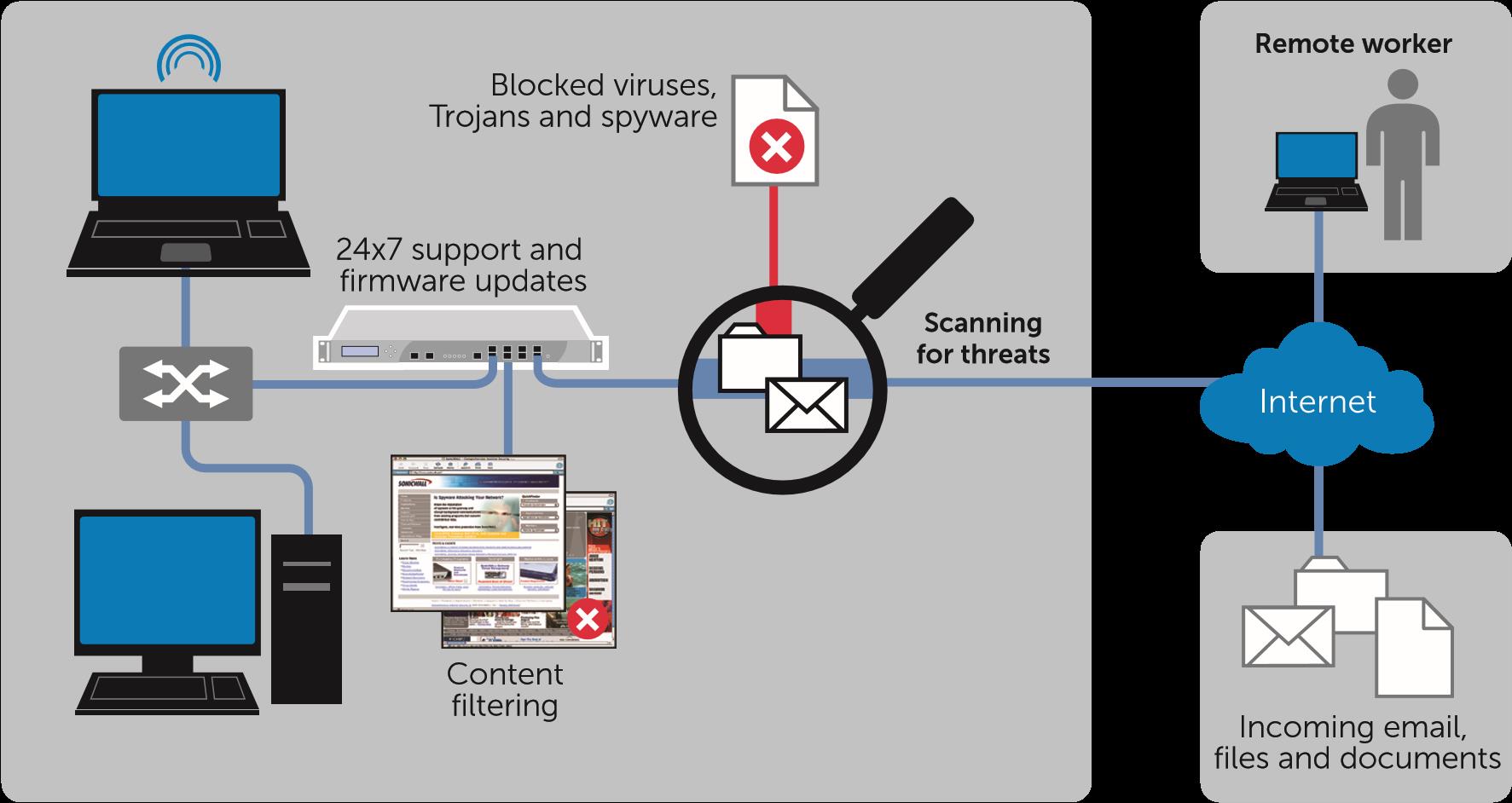

Acceso remoto: Conectarse a los recursos informáticos de red desde una ubicación externa a través de una red pública.

Activo: Todo aquello que tiene valor para la Organización.

Administrador de la información: Un Administrador de la información es una persona a la que los responsables de la información le delegaron obligaciones sobre el manejo de la misma.

Asociado de Negocio: Socio de OSE en el negocio.

Autenticación: Un proceso por el cual un sistema informático confirma la identidad de usuario, equipos o sistemas, usualmente por medio de la validación de una cuenta y el esquema de verificación de contraseñas.

Autorización: Permisos asociados con la identidad de un usuario.

Ataque: Cualquier acción deliberada con el objetivo de violar los mecanismos de seguridad de un sistema de información.

Auditoria de Seguridad: Estudio y examen independiente de registros históricos y actividades de un sistema de información con el objetivo de comprobar la solidez de los controles del sistema, alinear los controles con la estructura de seguridad y procedimientos operativos establecidos a fin de detectar brechas en la seguridad y recomendar modificaciones en los procedimientos, controles y estructuras de seguridad.

Autenticidad: Aseguramiento de la identidad u origen.

Alteraciones del entorno: En nuestro entorno de trabajo hay factores que pueden sufrir variaciones que afecten a nuestros sistemas que tendremos que conocer e intentar controlar. Deberemos contemplar problemas que pueden afectar el régimen de funcionamiento habitual de las máquinas como la alimentación eléctrica, el ruido eléctrico producido por los equipos o los cambios bruscos de temperatura

Antivirus: son programas que buscan prevenir, detectar y eliminar virus informáticos Inicialmente, un antivirus buscaba la detección y eliminación de archivos ejecutables o documentos que fuesen potencialmente peligrosos para el sistema operativo, pero en los últimos años, y debido a la expansión de Internet, los nuevos navegadores y el uso de ingeniería social, los antivirus han evolucionado para detectar varios tipos de software fraudulentos, también conocidos como malware.

C

Cifrado: Aplicación de un algoritmo específico a los datos a fin de alterar su apariencia y volverlos incomprensibles, para que sólo puedan ser accedidos por el destinatario.

Certificación: Confirmación del resultado de una evaluación y de que los criterios de la evaluación utilizados fueron correctamente aplicados.

Confidencialidad: Aseguramiento de que la información es accesible sólo por aquellos autorizados a tener acceso.

Copias de seguridad: Es evidente que es necesario establecer una política adecuada de copias de seguridad en cualquier organización; al igual que sucede con el resto de equipos y sistemas, los medios donde residen estas copias tendrán que estar protegidos físicamente; de hecho quizás deberíamos de emplear medidas más fuertes, ya que en realidad es fácil que en una sola cinta haya copias de la información contenida en varios servidores.

D

Datos: Cualquier información, sin importar la forma, contenida o procesada por el equipamiento de sistemas de información, redes de comunicaciones, o medios de almacenamiento. Estos datos pueden presentarse en diferentes medios incluyendo: copias impresas, medios magnéticos, fichas, almacenamientos en línea, materiales físicos, etc.

Disponibilidad :La característica de los datos, información, y sistemas de información a ser accesibles y utilizables en el momento y formas requeridos.

Degradación: Pérdida de valor de un activo como consecuencia de la materialización de una amenaza

Disponibilidad: Aseguramiento de que los usuarios autorizados tienen acceso cuando lo requieran a la información y a sus activos asociados.

Desastres naturales: Además de los posibles problemas causados por ataques realizados por personas, es importante tener en cuenta que también los desastres naturales pueden tener muy graves consecuencias, sobre todo si no los contemplamos en nuestra política de seguridad y su implantación.

E

Estado de riesgo: Caracterización de activos por riesgo residual. “Lo que puede pasar tomando en consideración que las salvaguardas han sido desplegadas”.

Evento de seguridad: Momento en que la amenaza existe y pone en riesgo activos, procedimientos o información.

Evaluación de Medidas de Seguridad: Evaluación de las medidas de seguridad existentes con relación al riesgo que enfrentan.

Eavesdropping: La interceptación o eavesdropping, también conocida por ''passive wiretapping'' es un proceso mediante el cual un agente capta información que va dirigida a él; esta captación puede realizarse por muchísimos medios: sniffing en redes ethernet o inalámbricas (un dispositivo se pone en modo promiscuo y analiza todo el tráfico que pasa por la red), capturando radiaciones electromagnéticas (muy caro, pero permite detectar teclas pulsadas, contenidos de pantallas, ...), etc.El problema de este tipo de ataque es que en principio es completamente pasivo y en general difícil de detectar mientras se produce, de forma que un atacante puede capturar información privilegiada y claves que puede emplear para atacar de modo activo.

F

Frecuencia: Tasa de ocurrencia de una amenaza.

Fraude: Cada año, millones de dólares son sustraídos de empresas y, en muchas ocasiones, las computadoras han sido utilizadas como instrumento para dichos fines. Sin embargo, debido a que ninguna de las partes implicadas (compañía, empleados, fabricantes, auditores, etc.), tienen algo que ganar, sino que más bien pierden en imágen, no se da ninguna publicidad a este tipo de situaciones.

Firewalls: Filtrar contenidos y puntos de acceso. Eliminar programas que no estén relacionados con la actividad. Tener monitorizado los accesos de los usuarios a la red, permite asimismo reducir la instalación de software que no es necesario o que puede generar riesgo para la continuidad del negocio. Su significado es barrera de fuego y no permite que otra persona no autorizada tenga acceso desde otro equipo al tuyo.

G

Gestión de riesgos: Selección de implementación de medidas de seguridad para conocer, prevenir, impedir, reducir o controlar los riesgos identificados. La gestión de riesgos se basa en resultados obtenidos en el análisis de riesgos.

Integridad: La característica de los datos y la información de ser correctos y completos; y la preservación de la corrección y completitud de los mismos a través de la certeza que el ingreso, modificación o eliminación de los datos es realizado solamente por personal autorizado.

Impacto: Consecuencia que sobre un activo tiene la materialización de una amenaza.

Impacto residual: Impacto remanente en el sistema tras la implantación de las medidas de seguridad determinadas en el plan de seguridad de la información.

Insider: Empleado desleal quien por motivos de desinterés, falta de capacidad intelectual y/o analítica, problemas psicológicos o psiquiátricos, corrupción, colusión u otros provoca daños en forma deliberada en la empresa en que trabaja, incumpliendo conscientemente con normas y procedimientos establecidos, robando o hurtando activos (físicos o información) con objetivos económicos o simplemente de daño deliberado.

Integridad: Garantía de la exactitud y completitud de la información y los métodos de su procesamiento.

L

Medida de seguridad: Procedimiento o mecanismo tecnológico que reduce el riesgo.

Mapa de riesgos: Relación de las amenazas a que están expuestos los activos.

P

Plan de seguridad: Conjunto de programas de seguridad que permiten materializar las decisiones de gestión de riesgos.

Programa de seguridad: Conjunto de tareas orientadas a afrontar el riesgo del sistema. Esta agrupación se debe a que en singular las tareas carecerían de eficacia ya que todas tienen un objetivo común y porque competen a una única unidad de acción.

Proyecto de seguridad: Programa de seguridad cuya envergadura es tal que requiere una planificación específica.

R

Registro : Se refiere a cualquier información generada como resultado de un procedimiento o utilizada de acuerdo con un procedimiento que tenga requerimientos de retención.

Riesgo: Estimación del grado de exposición a que una amenaza se materialice sobre uno o más activos causando daños y / o perjuicios a la Organización.

Riesgo acumulado: Toma en consideración el valor propio de un activo y el valor de los activos que dependen de él. Este valor se combina con la degradación causada por una amenaza y la frecuencia estimada de la misma.

Riesgo repercutido: Se calcula tomando el valor propio de un activo y combinándolo con la degradación causa por una amenaza y la frecuencia estimada de la misma.

Reemplazo de software: Los puntos de entrada en la red la mayoría de las veces son el correo, las páginas web, y la entrada de ficheros desde discos, o de computadoras ajenas a la empresa.

S

Sabotaje: El peligro más temido en los centros de procesamiento de datos, es el sabotaje. Empresas que han intentado implementar programas de seguridad de alto nivel, han encontrado que la protección contra el saboteador es uno de los retos más duros. Este puede ser un empleado o un sujeto ajeno a la propia empresa.

Seguridad Física : Se refiere al conjunto tangible de controles, aplicado al acceso a aquellos activos de información que impactan en la operación continua del ambiente informático, y/o aplicado en activos que tienen un valor intrínseco alto para OSE

Seguridad Lógica: Se refiere a los controles basados en software, comúnmente en sistemas de información, que soportan los objetivos de la declaración de la política de seguridad.

Servicios de terceras partes A propósito de este documento, los servicios de terceras partes incluyen: almacenamiento de datos y servicios de procesamiento de datos, proveedores de hardware/software, consultores de negocio y personal de seguridad. Los servicios de terceras partes también incluyen los tipos de servicios que no pueden proveerse internamente.

Sistemas de Información: Es el conjunto de activos de información que permiten la toma de decisiones en el negocio, independiente del medio en que se encuentren.

Seguridad: Capacidad de las redes o de los sistemas de información de resistir, con un determinado nivel de confianza, los accidentes o acciones ilícitas o malintencionadas que comprometan la disponibilidad, autenticidad, integridad y confidencialidad de los datos almacenados o transmitidos y de los servicios que dichas redes y sistemas ofrecen o hacen accesibles.

Sistema de información: Computadoras y redes de comunicaciones electrónicas, datos electrónicos almacenados, procesados, recuperados o transmitidos por los mismos para su operación, uso, protección y mantenimiento.

Soportes no electrónicos: Otro elemento importante en la protección de la información son los elementos no electrónicos que se emplean para transmitirla, fundamentalmente el papel. Es importante que en las organizaciones que se maneje información confidencial se controlen los sistemas que permiten exportarla tanto en formato electrónico como en no electrónico (impresoras, plotters, faxes, teletipos, ...).

Spyware o programa espía : Es un malware que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

T

Trazabilidad: Aseguramiento de que en todo momento se podrá determinar quien hizo qué y en qué momento.

Usuarios principales del Sistema de Información: Comprende claramente la naturaleza de la Información, pudiendo advertir si la misma está completa y es correcta en caso de no ser correcta, tiene la capacidad de corregirla en base a su propio conocimiento. Y conoce el tiempo de guarda requerido para la información.

Usuario de la Información: es un funcionario, autorizado a utilizar la información en el desempeño de sus tareas.

V

Valor de un activo: Estimación del costo inducido por la materialización de una amenaza.

Valor acumulado: Considera tanto el valor propio de un activo como el valor de los activos que dependen de él.

Vulnerabilidad: Cálculo o estimación de la exposición efectiva de un activo a una amenaza. Se determina por dos medidas: frecuencia de ocurrencia y degradación causada.

Se debe Evaluar y controlar permanentemente la

seguridad física y lógica ya que es la base para comenzar a integrar la

seguridad como una función primordial dentro de cualquier organismo.Tener

controlado el ambiente y acceso físico , teniendo las distintas alternativas

estudiadas para conocer en todo momento el estado del medio en el que nos

desempeñamos; y así tomar decisiones sobre la base de la información brindada

por los medios de control adecuados.

Es muy importante ser consciente que por más que un sistema que consideremos que sea el más seguro desde el punto de vista de ataques externos, Hackers, virus, etc. la seguridad del mismo será nula si no se ha previsto como combatir un incendio,o los accidentes ambientales. Por lo tanto el diagnostico de seguridad en un sistema informático de un usuario o una organización tiene que ser tan importante a como lo es la información que reposa en el mismo.

No hay comentarios:

Publicar un comentario